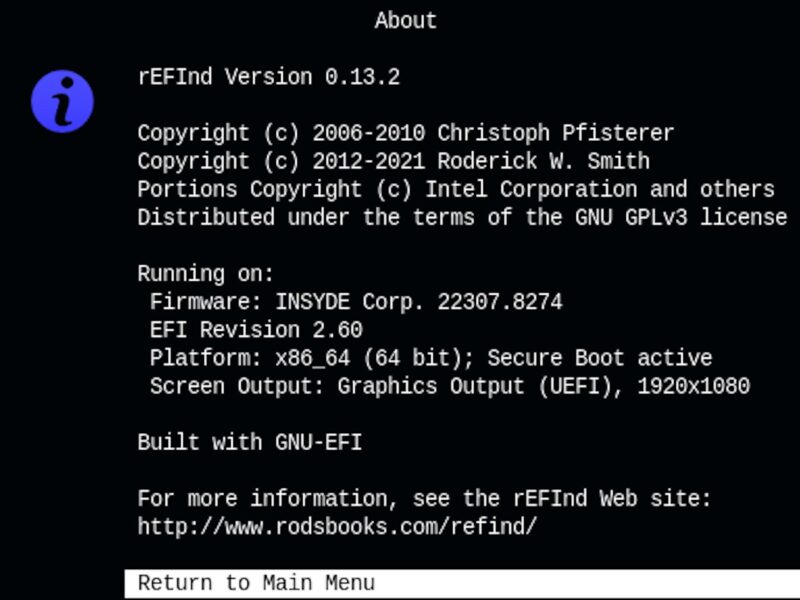

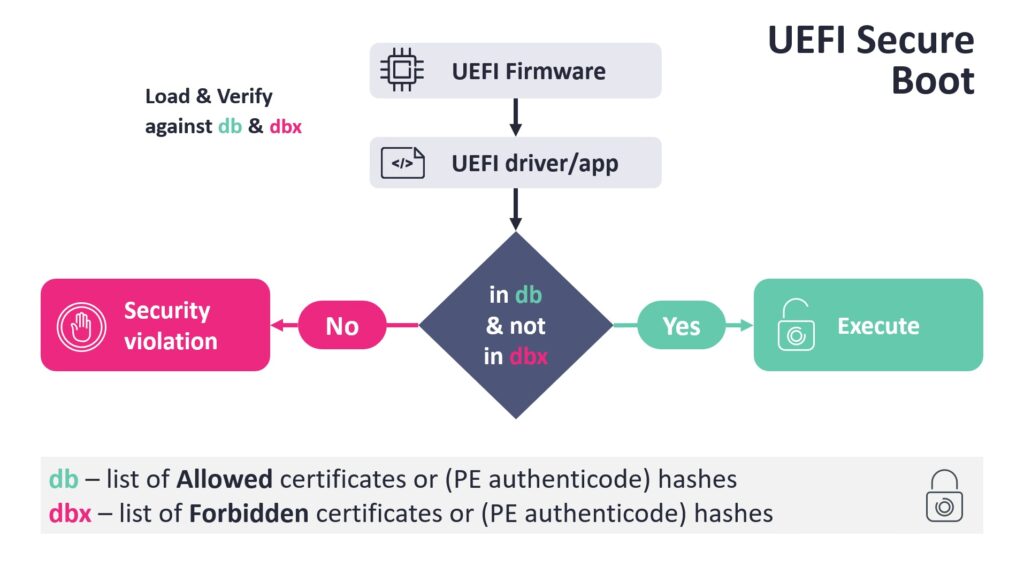

Los investigadores de ESET han identificado una grave vulnerabilidad, CVE-2024-7344, que permite eludir el UEFI Secure Boot en la mayoría de los sistemas basados en UEFI. Esta falla, encontrada en una aplicación UEFI firmada por el certificado de terceros de Microsoft (Microsoft Corporation UEFI CA 2011), posibilita la ejecución de código no fiable durante el arranque del sistema. Esto representa un riesgo significativo, ya que facilita el despliegue de bootkits UEFI maliciosos, como BlackLotus y Bootkitty, incluso en sistemas con Secure Boot habilitado.

Detalles de la vulnerabilidad

La vulnerabilidad afecta a aplicaciones UEFI utilizadas en múltiples herramientas de recuperación del sistema desarrolladas por empresas como Howyar Technologies Inc., Greenware Technologies y otras. Entre los productos vulnerables destacan:

- Howyar SysReturn (anteriores a la versión 10.2.023).

- Greenware GreenGuard (anteriores a la versión 10.2.023-20240927).

- Radix SmartRecovery (anteriores a la versión 11.2.023-20240927).

- SignalComputer HDD King (anteriores a la versión 10.3.021-20241127).

El problema radica en el uso de un PE loader personalizado, en lugar de las funciones estándar seguras LoadImage y StartImage de UEFI. Esto permite que se carguen binarios UEFI no firmados desde un archivo llamado cloak.dat, ignorando las comprobaciones de seguridad estándar del sistema.

Impacto y mitigación

La explotación de esta vulnerabilidad expone los sistemas a múltiples riesgos, incluyendo:

- Instalación de bootkits maliciosos: Los atacantes pueden ejecutar código persistente en la capa de firmware, afectando el control del sistema operativo.

- Riesgo ampliado en dispositivos UEFI confiados por Microsoft: Los sistemas con el certificado de terceros de Microsoft permiten la ejecución de estos binarios vulnerables por defecto.

- Falta de protección en entornos críticos: Los dispositivos que confían en certificados obsoletos están particularmente en riesgo.

Microsoft abordó el problema revocando los binarios vulnerables en la actualización de seguridad del 14 de enero de 2025. Los usuarios deben asegurarse de instalar estas actualizaciones y verificar que sus sistemas no confían en certificados obsoletos.

Cómo protegerse

Usuarios finales

- Actualizar el sistema: Asegúrate de instalar todas las actualizaciones de firmware y seguridad proporcionadas por tu OEM y Microsoft.

- Comprobar la configuración del Secure Boot:

- En sistemas Windows, utiliza PowerShell para verificar las bases de datos de certificados:bashCopiarEditar

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) - En sistemas Linux, emplea

dbxtoolpara validar la revocación.

- En sistemas Windows, utiliza PowerShell para verificar las bases de datos de certificados:bashCopiarEditar

Administradores de sistemas

- Revisar las configuraciones de UEFI:

- Personalizar las listas db y dbx para desactivar certificados no confiables.

- Bloquear binarios obsoletos a nivel de firmware.

- Implementar medidas adicionales:

- Monitorear el acceso a la partición EFI: Restringir modificaciones no autorizadas.

- Activar la atestación remota con TPM: Verifica la integridad del sistema en cada arranque.

Lecciones de seguridad

El caso de la vulnerabilidad CVE-2024-7344 destaca la importancia de la transparencia en el proceso de firma de binarios UEFI. Aunque Microsoft realiza revisiones internas antes de firmar aplicaciones de terceros, este incidente demuestra que los controles actuales no son suficientes. La comunidad de seguridad pide mayor transparencia y escrutinio en la firma de aplicaciones UEFI.

Además, el incidente pone de manifiesto el papel central de Microsoft en la seguridad UEFI debido a su control sobre los certificados confiables por defecto. Esto subraya la necesidad de mejorar la colaboración entre OEMs y desarrolladores de software para evitar futuras vulnerabilidades.

Conclusión

La vulnerabilidad CVE-2024-7344 es un recordatorio de que incluso los sistemas diseñados para ser altamente seguros, como el UEFI Secure Boot, no son infalibles. La detección proactiva, las actualizaciones constantes y una configuración personalizada son esenciales para proteger los sistemas contra amenazas emergentes.

La seguridad en el nivel de firmware sigue siendo un desafío crítico. Este caso refuerza la necesidad de que los fabricantes y desarrolladores prioricen no solo la innovación, sino también la robustez de las medidas de seguridad implementadas en sus productos.

vía: We Love Security