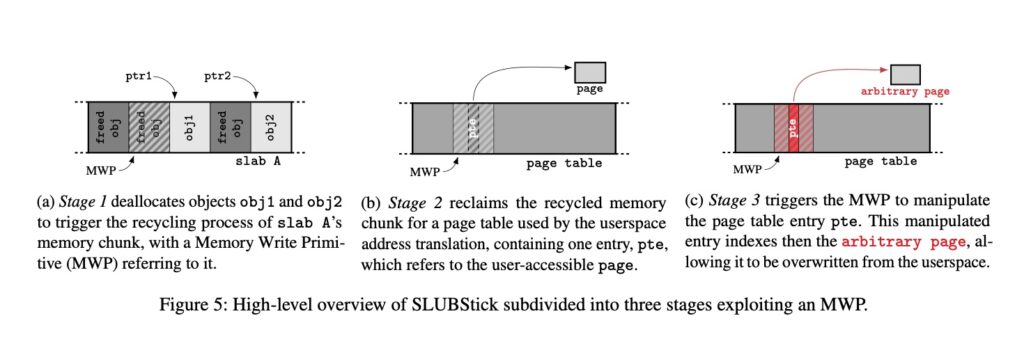

Investigadores en ciberseguridad han revelado una novedosa técnica de explotación del kernel de Linux denominada SLUBStick, que podría ser utilizada para elevar una vulnerabilidad limitada del heap a una capacidad arbitraria de lectura y escritura de memoria.

Un grupo de académicos de la Universidad Tecnológica de Graz detalló en un informe [PDF] que «inicialmente, explota un canal lateral de temporización del asignador para realizar un ataque cross-cache de manera confiable. Concretamente, la explotación de la filtración del canal lateral eleva la tasa de éxito a más del 99% para caches genéricas frecuentemente utilizadas».

Las vulnerabilidades de seguridad de la memoria que afectan al kernel de Linux tienen capacidades limitadas y son mucho más difíciles de explotar debido a las características de seguridad como la Prevención de Acceso en Modo Supervisor (SMAP), la aleatorización del espacio de direcciones del kernel (KASLR) y la integridad del flujo de control del kernel (kCFI).

Aunque los ataques de cross-cache por software se han ideado como una forma de contrarrestar las estrategias de endurecimiento del kernel, como la separación de heap de grano grueso, los estudios han mostrado que los métodos existentes solo tienen una tasa de éxito del 40%.

SLUBStick se ha demostrado en las versiones 5.19 y 6.2 del kernel de Linux utilizando nueve fallos de seguridad (por ejemplo, doble liberación, uso después de liberación y escritura fuera de los límites) descubiertos entre 2021 y 2023, llevando a una escalada de privilegios a root sin necesidad de autenticación y permitiendo escapes de contenedores.

La idea central detrás del enfoque es ofrecer la capacidad de modificar datos del kernel y obtener una capacidad de lectura y escritura de memoria arbitraria de una manera que supere de manera confiable las defensas existentes como KASLR.

Sin embargo, para que esto funcione, el modelo de amenaza asume la presencia de una vulnerabilidad en el heap del kernel de Linux y que un usuario sin privilegios tenga capacidades de ejecución de código.

«SLUBStick explota sistemas más recientes, incluidas las versiones 5.19 y 6.2, para una amplia variedad de vulnerabilidades del heap», dijeron los investigadores.