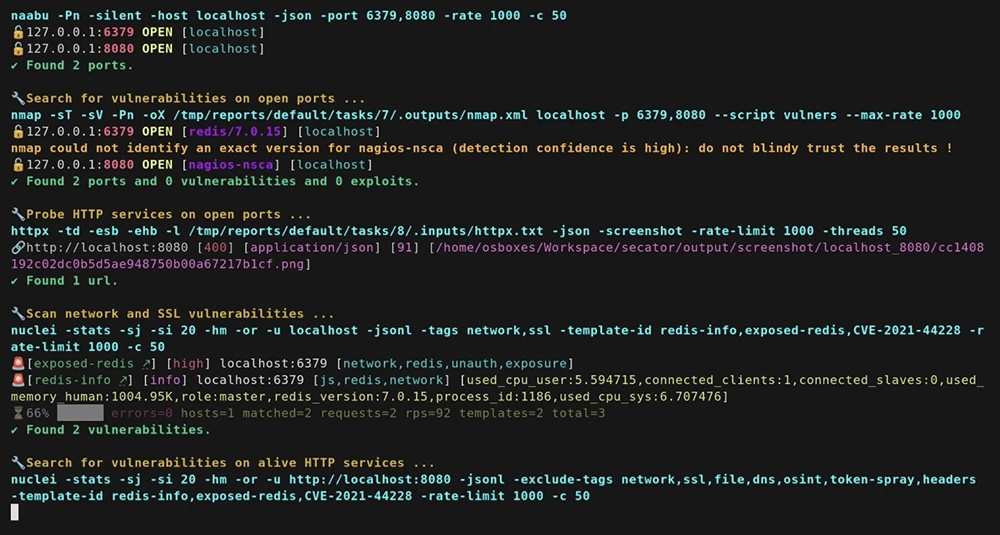

En el ámbito de la ciberseguridad, la eficiencia y la versatilidad son cruciales. Es por esto que ha nacido Secator, una herramienta de código abierto diseñada específicamente para facilitar las evaluaciones de seguridad. Esta plataforma no solo agiliza el uso de numerosas herramientas de seguridad, sino que también está pensada para optimizar el trabajo de los pentesters e investigadores de seguridad.

Secator: Características Principales

Secator es un ejecutor de tareas y flujos de trabajo adaptado para evaluaciones de seguridad. Sus características incluyen:

- Lista curada de comandos: Acceso rápido a una serie de comandos esenciales para tareas de seguridad.

- Opciones de entrada unificadas: Simplificación del proceso de entrada de datos.

- Esquema de salida unificado: Estándar para la salida de datos, facilitando su interpretación y uso.

- Uso tanto en CLI como en biblioteca: Flexibilidad para diferentes formas de implementación.

- Opciones distribuidas con Celery: Posibilidad de distribuir tareas para mayor eficiencia.

- Desde tareas simples hasta flujos de trabajo complejos: Adaptabilidad a diferentes niveles de complejidad en las evaluaciones.

- Personalizable: Ajustable según las necesidades específicas del usuario.

Herramientas Soportadas

Secator soporta una amplia gama de herramientas de seguridad, entre las cuales se encuentran:

- httpx: Sondeador HTTP rápido.

- cariddi: Rápido rastreador y emparejador de secretos de endpoint/API keys/tokens.

- gau: Rastreador de URL offline.

- gospider: Rápido rastreador web escrito en Go.

- katana: Framework de rastreo y rastreo de próxima generación.

- dirsearch: Descubrimiento de rutas web.

- feroxbuster: Herramienta de descubrimiento de contenido rápida y recursiva escrita en Rust.

- ffuf: Fuzzer web rápido escrito en Go.

- h8mail: Herramienta de OSINT de correo electrónico y búsqueda de brechas.

- dnsx: Toolkit de DNS multipropósito.

- dnsxbrute: Toolkit de DNS en modo fuerza bruta.

- subfinder: Rápido buscador de subdominios.

- fping: Encuentra hosts vivos en redes locales.

- mapcidr: Expande rangos CIDR en IPs.

- naabu: Herramienta rápida de descubrimiento de puertos.

- maigret: Busca cuentas de usuario en múltiples sitios web.

- gf: Wrapper para grep que evita escribir patrones comunes.

- grype: Escáner de vulnerabilidades para imágenes de contenedores y sistemas de archivos.

- dalfox: Herramienta de escaneo XSS y analizador de parámetros.

- msfconsole: CLI para acceder y trabajar con Metasploit.

- wpscan: Escáner de seguridad para WordPress.

- nmap: Escáner de vulnerabilidades usando scripts NSE.

- nuclei: Escáner de vulnerabilidades personalizable.

- searchsploit: Buscador de exploits.

Instalación y Descarga

Es importante destacar que Secator no instala ninguna de las herramientas externas que soporta de forma predeterminada. Los usuarios pueden utilizar un subcomando para instalar o actualizar cada herramienta soportada, y estas deben funcionar en todos los sistemas que soporten apt.

Secator está disponible de manera gratuita en GitHub y puede ser descargado desde el siguiente enlace: Secator en GitHub.

Con Secator, los profesionales de la seguridad pueden disfrutar de una herramienta poderosa y flexible que les permite gestionar sus evaluaciones de manera más eficiente, adaptándose a una amplia variedad de necesidades y entornos de trabajo.

Fuente: Help Net Security