Un reciente estudio revela vulnerabilidades críticas en protocolos de red que podrían ser explotadas para realizar ataques de denegación de servicio y comprometer redes privadas.

Una investigación conjunta realizada por Top10VPN y el profesor de la KU Leuven Mathy Vanhoef ha identificado fallos de seguridad significativos en varios protocolos de tunelización. Estas vulnerabilidades afectan a más de 4,2 millones de hosts en todo el mundo, incluyendo servidores VPN, enrutadores domésticos de ISP, puertas de enlace de redes móviles y nodos de redes de distribución de contenido (CDN).

Países más afectados y alcance global

Los países más afectados son China, Francia, Japón, Estados Unidos y Brasil, destacándose por el número de dispositivos vulnerables. Según el informe, los hosts que aceptan paquetes de tunelización sin verificar la identidad del remitente son susceptibles de ser secuestrados para realizar ataques anónimos o facilitar el acceso no autorizado a redes privadas.

Vulnerabilidades identificadas

Los protocolos comprometidos incluyen IP6IP6, GRE6, 4in6 y 6in4, que se utilizan principalmente para transferir datos entre redes desconectadas. Estas tecnologías, en ausencia de medidas de seguridad adicionales como el protocolo IPSec, carecen de autenticación y cifrado, dejando una puerta abierta para la inyección de tráfico malicioso.

Identificadores CVE asignados a los protocolos vulnerables:

- CVE-2024-7595 (GRE y GRE6)

- CVE-2024-7596 (Encapsulación UDP genérica)

- CVE-2025-23018 (IPv4 en IPv6 e IPv6 en IPv6)

- CVE-2025-23019 (IPv6 en IPv4)

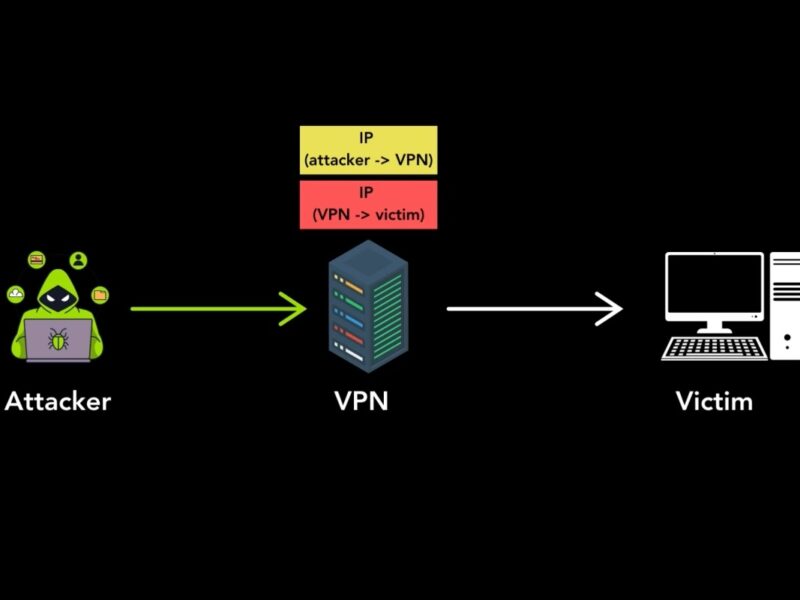

Un ataque puede iniciarse enviando un paquete encapsulado con dos encabezados IP. El encabezado externo muestra la dirección IP del atacante y la del host vulnerable como destino, mientras que el encabezado interno usa la dirección IP del host vulnerable como origen. Esto permite que el paquete pase los filtros de red y llegue al objetivo, aprovechando la confianza en el host intermediario.

Impactos potenciales

Según el Centro de Coordinación CERT (CERT/CC), estos fallos podrían permitir:

- Creación de proxies unidireccionales para falsificar direcciones IP de origen.

- Ataques de denegación de servicio (DoS), causando congestión de red e interrupción del servicio.

- Compromiso de redes privadas, facilitando el acceso no autorizado.

Simon Migliano, de Top10VPN, advirtió sobre el riesgo de sobrecarga de dispositivos de red y la apertura de oportunidades para ataques más complejos, como interceptación de datos y ataques de intermediario.

Medidas de defensa

Para mitigar estos riesgos, los expertos recomiendan:

- Implementar IPSec o WireGuard para garantizar la autenticación y el cifrado del tráfico.

- Aceptar paquetes de tunelización únicamente de fuentes confiables.

- Filtrar el tráfico en enrutadores y middleboxes, y realizar inspección profunda de paquetes (DPI).

- Bloquear todos los paquetes de tunelización no cifrados.

Conclusión

El estudio subraya la necesidad urgente de fortalecer la seguridad de los protocolos de tunelización, especialmente en un contexto donde las amenazas cibernéticas están en constante evolución. La protección de infraestructuras críticas y redes privadas debe ser una prioridad para evitar el abuso de estas vulnerabilidades y garantizar un entorno digital más seguro.

Referencias: the hacker news, top10vpn, Cert.org