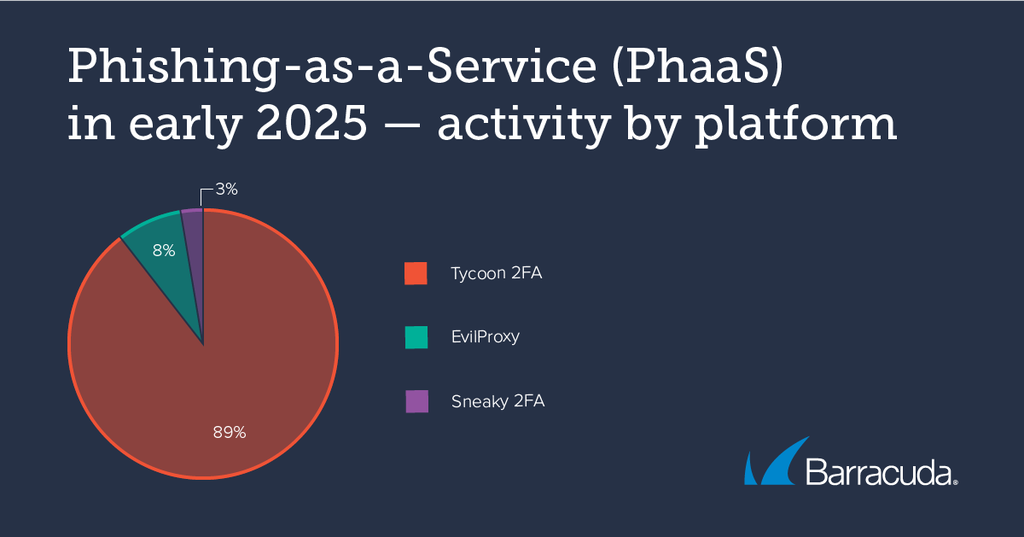

Los cibercriminales han elevado el listón. En tan solo los dos primeros meses de este año, se han registrado más de un millón de ataques de phishing como servicio (PhaaS), según datos recientes de Barracuda Networks. Este fenómeno, impulsado por plataformas como Tycoon 2FA, EvilProxy y Sneaky 2FA, demuestra cómo el ecosistema del phishing está madurando a un ritmo alarmante, al tiempo que reduce las barreras de entrada para actores maliciosos sin conocimientos técnicos avanzados.

Tycoon 2FA lidera el mercado negro del phishing con el 89% de los ataques

Tycoon 2FA ha acaparado la mayoría de los incidentes registrados —un 89% del total— durante enero y febrero, consolidándose como la herramienta PhaaS más sofisticada y dominante del momento.

La plataforma ha evolucionado incorporando nuevas técnicas de evasión:

- Scripts cifrados mediante el cifrado César, lo que impide su lectura directa por parte de analistas de seguridad.

- Uso de caracteres invisibles como el Hangul Filler (Unicode 3164), que ocultan código malicioso a simple vista.

- Capacidad para detectar el tipo de navegador de la víctima y adaptar el ataque.

- Integración con Telegram como canal de exfiltración de credenciales robadas.

- Aplicación de cifrado AES para ocultar los datos antes de enviarlos al servidor atacante.

«Estamos viendo una evolución en la profesionalización del delito cibernético. Tycoon 2FA representa un cambio cualitativo en cómo se diseñan, distribuyen y ejecutan las campañas de phishing», destaca Saravanan Mohankumar, analista de amenazas en Barracuda.

EvilProxy: phishing avanzado al alcance de cualquiera

EvilProxy, con un 8% de los ataques detectados, representa otra gran amenaza. Su modelo de negocio democratiza el phishing avanzado mediante una interfaz sencilla y accesible incluso para criminales sin experiencia técnica.

Esta plataforma emplea técnicas de reverse proxy, reenviando las credenciales del usuario en tiempo real a los servicios legítimos —como Microsoft 365 o Google— para lograr un acceso sin levantar sospechas. El clon casi perfecto de las páginas originales dificulta su detección, tanto por usuarios como por sistemas automatizados.

«Este tipo de ataque en tiempo real es especialmente peligroso porque evita los controles de seguridad tradicionales, incluidos los sistemas de autenticación multifactor (MFA)», alerta Barracuda.

Sneaky 2FA: ataques AiTM más selectivos y automatizados

Con una cuota del 3%, Sneaky 2FA demuestra que no hace falta tener el volumen de los líderes para ser disruptivo. Esta plataforma utiliza ataques Adversary-in-the-Middle (AiTM), enfocados en cuentas de Microsoft 365.

Su táctica incluye:

- Prellenado automático de la dirección de correo electrónico del objetivo utilizando la función «autograb» de Microsoft.

- Uso de URLs de phishing que integran el correo de la víctima codificado en Base64.

- Detección avanzada de bots, proxys, VPN y entornos de análisis. Si se sospecha que el visitante no es una víctima real, redirige al usuario a páginas inocuas como Wikipedia, para ocultar la actividad maliciosa.

- Uso de bots de Telegram como canal de comunicación y automatización del ataque.

Una amenaza cada vez más difícil de detectar

El crecimiento de PhaaS revela un patrón preocupante: ataques más complejos, automatizados y capaces de evadir los sistemas de defensa tradicionales. Las plataformas se venden como productos listos para usar, con soporte técnico, actualizaciones y acceso vía suscripción, al estilo de una startup legítima.

“Estamos ante un modelo de negocio criminal sofisticado, escalable y en rápida expansión. La facilidad de acceso y las técnicas avanzadas de evasión convierten al phishing en una amenaza crítica para todo tipo de organizaciones”, advierte David Carrero, experto en ciberseguridad e infraestructura cloud, y cofundador de Stackscale.

¿Cómo protegerse?

Barracuda recomienda una estrategia de defensa en profundidad, que combine:

- Filtrado de correo electrónico con IA/ML avanzada para detectar ataques antes de que lleguen al usuario.

- Políticas de acceso estrictas, segmentación de redes y control de dispositivos.

- Autenticación multifactor resistente al phishing, como las claves FIDO2.

- Formación constante a empleados para detectar URLs sospechosas, señales de suplantación y comportamientos anómalos.

Además, se insta a los equipos de seguridad a analizar logs detalladamente, estar atentos a patrones de inicio de sesión inusuales y aplicar inteligencia de amenazas proactiva.

Conclusión

Phishing-as-a-Service es ya una industria criminal global. La evolución técnica de plataformas como Tycoon 2FA, EvilProxy y Sneaky 2FA muestra que no basta con soluciones tradicionales: la ciberseguridad debe ser proactiva, adaptativa y educativa. El reto no es solo tecnológico, sino también estratégico y humano. Y el tiempo para actuar es ahora.