El grupo altamente sofisticado APT ToddyCat, que fue descubierto en diciembre de 2020 después de llevar a cabo ciberataques de alto nivel contra organizaciones en Europa y Asia, sigue siendo una de las amenazas más significativas en el ámbito de la ciberseguridad. Las investigaciones llevadas a cabo por Kaspersky se han enfocado en las herramientas que utiliza este grupo, como el troyano Ninja y el backdoor Samurai, así como en los cargadores que emplea. A través de una monitorización exhaustiva de las actividades del grupo, se han identificado nuevas herramientas utilizadas en sus ataques.

El año pasado, los expertos de Kaspersky descubrieron una nueva generación de cargadores desarrollados por ToddyCat, lo que demuestra su constante búsqueda de perfeccionar sus técnicas. Estos cargadores desempeñan un papel crucial en la fase de infección al permitir la implantación del troyano Ninja. En algunos casos, ToddyCat crea variantes específicas de cargadores para sistemas particulares. Estos cargadores se distinguen de otros por su cifrado único y su consideración de aspectos específicos del sistema, como el tipo de unidad y el Identificador Único Global (GUID).

Para aumentar la persistencia en los sistemas comprometidos, ToddyCat utiliza diversas técnicas, como la creación de una clave de registro junto con su correspondiente servicio. Esto asegura que el código malicioso se cargue durante el arranque del sistema, una táctica que recuerda a los métodos empleados por el backdoor Samurai.

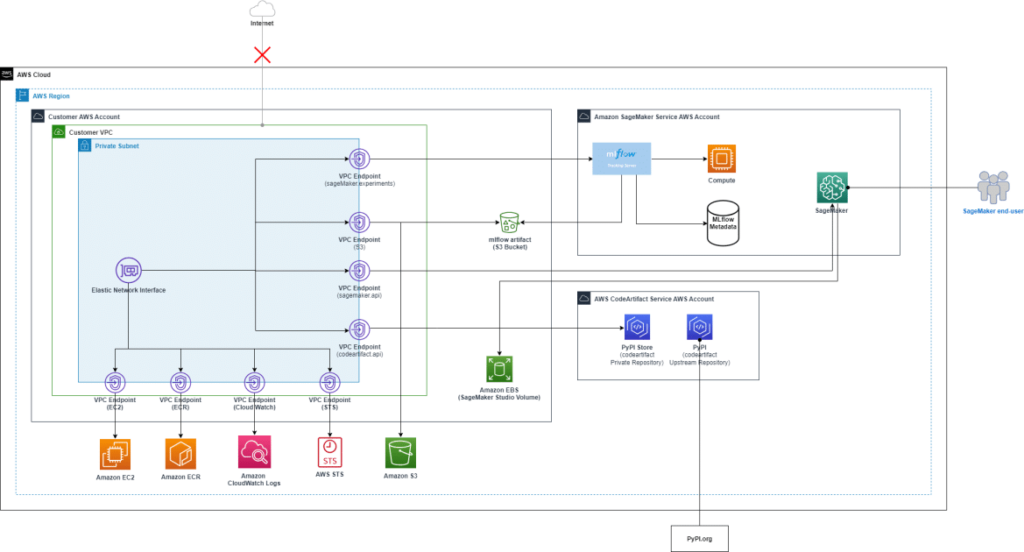

Además, la investigación ha revelado otras herramientas y componentes utilizados por ToddyCat, incluido el mencionado troyano Ninja. Este agente es versátil y ofrece funcionalidades como la gestión de procesos, el control del sistema de archivos, la inyección de código y la redirección del tráfico de red. El grupo también utiliza LoFiSe para buscar archivos específicos, DropBox Uploader para cargar información en Dropbox, Pcexter para filtrar archivos a OneDrive y CobaltStrike como cargador que se comunica con una URL específica, a menudo antes de implementar Ninja en el sistema comprometido.

«ToddyCat irrumpe en los sistemas y se establece durante mucho tiempo para recopilar información sensible, siendo capaz de adaptarse a las nuevas condiciones para pasar desapercibido. Las organizaciones deben ser conscientes de que el panorama de amenazas ha evolucionado. No se trata solo de defenderse, sino de vigilar y adaptarse continuamente a las nuevas condiciones. Para ello es crucial invertir en soluciones de seguridad de primer nivel y tener acceso a los últimos descubrimientos e información de inteligencia de amenazas», asegura Giampaolo Dedola, analista principal de seguridad de GReAT.

Para evitar ser víctima de estas y otras amenazas, tanto conocidas como desconocidas, los expertos de Kaspersky recomiendan implementar las siguientes medidas:

- Proveer al equipo encargado del SOC de la última información de inteligencia de amenazas. Kaspersky Threat Intelligence es un punto de acceso para el departamento TI con información de ciberataques y otros datos recogidos por Kaspersky durante los últimos 20 años.

- Aumentar las capacidades del equipo de ciberseguridad para que pueda afrontar las últimas amenazas con garantías a través de Kaspersky online training, desarrollado por los expertos de GReAT.

- Para la detección, investigación y resolución temprana de incidentes que afecten a los endpoints es aconsejable implementar soluciones EDR como Kaspersky Endpoint Detection and Response

- Contemplar el uso de una solución corporativa para detectar ataques contra la red en fase temprana, como Kaspersky Anti Targeted Attack Platform.

- Muchos ataques comienzan con phishing y otras técnicas de ingeniería social. Es importante capacitar a los miembros del equipo para que sepan cuándo está ante estas amenazas, algo posible con herramientas como Kaspersky Automated Security Awareness Platform.

Kaspersky analiza y profundiza estos días en el futuro de la ciberseguridad en su Security Analyst Summit (SAS) 2023, que se celebra entre el 25 al 28 de octubre en Phuket, Tailandia. En el evento se reúnen investigadores antimalware de primer nivel, así como fuerzas y cuerpos de seguridad de todo el mundo, además de equipos de respuesta a emergencias cibernéticas y reconocidos líderes de sectores como finanzas, tecnología, atención médica, academia, administraciones públicas y gobiernos.