Desde la introducción de los modelos fundacionales (FMs) alimentados por servicios como Amazon Bedrock y Amazon SageMaker JumpStart, las empresas han buscado ejercer un control más detallado sobre qué usuarios y grupos pueden acceder y utilizar estos modelos. Esto es esencial para cumplir con las normativas, la seguridad y la gobernanza.

Lanzado en 2021, Amazon SageMaker Canvas es un servicio visual de apuntar y hacer clic que permite a los analistas de negocios y científicos de datos ciudadanos usar modelos de aprendizaje automático (ML) listos para usar y construir modelos personalizados sin escribir código. SageMaker Canvas ofrece una interfaz sin código que permite consumir una amplia gama de FMs de ambos servicios de manera estándar, así como personalizar las respuestas del modelo utilizando un flujo de trabajo de Recuperación Aumentada Generativa (RAG) utilizando Amazon Kendra como base de conocimiento o afinando con un conjunto de datos etiquetado. Esto simplifica el acceso a capacidades de inteligencia artificial generativa a analistas de negocio y científicos de datos sin necesidad de conocimientos técnicos, acelerando así la productividad.

En este artículo, analizamos estrategias para gobernar el acceso a modelos de Amazon Bedrock y SageMaker JumpStart desde SageMaker Canvas utilizando políticas de AWS Identity and Access Management (IAM). Aquí aprenderás cómo crear permisos detallados para controlar la invocación de modelos de Amazon Bedrock listos para usar y prevenir la provisión de puntos finales de SageMaker con modelos específicos de SageMaker JumpStart. Proporcionamos ejemplos de código adaptados a escenarios comunes de gobernanza empresarial. Al final, comprenderás cómo asegurar el acceso a capacidades de IA generativa basándote en los requisitos organizacionales, manteniendo un uso seguro y conforme a normativa de las avanzadas tecnologías de IA dentro del entorno sin código de SageMaker Canvas.

Este artículo aborda un tema de creciente importancia a medida que los modelos de IA más poderosos se vuelven disponibles, convirtiéndolo en un recurso valioso para operadores de ML, equipos de seguridad y cualquier persona que gobierne la IA en la empresa.

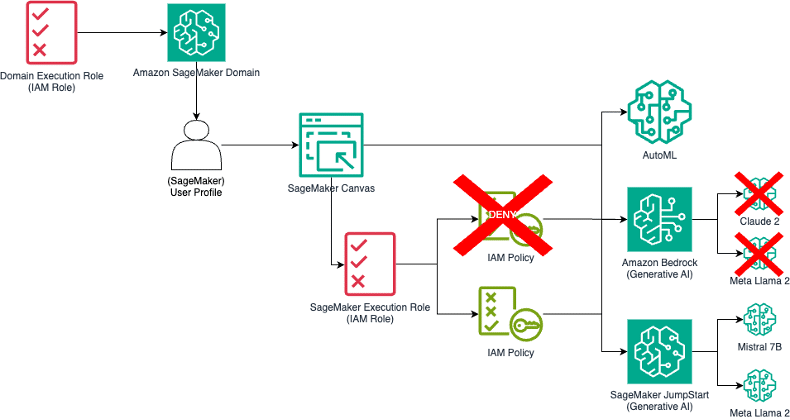

La arquitectura de SageMaker Canvas permite a analistas de negocios y científicos de datos interactuar con modelos de ML sin escribir código. Sin embargo, gestionar el acceso a estos modelos es crucial para mantener la seguridad y el cumplimiento. Cuando un usuario interactúa con SageMaker Canvas, las operaciones que realiza, como invocar un modelo o crear un punto final, son ejecutadas por el rol de servicio de SageMaker. Los perfiles de usuario de SageMaker pueden heredar el rol predeterminado del dominio de SageMaker o tener un rol específico de usuario.

Al personalizar las políticas adjuntas a este rol, puedes controlar qué acciones están permitidas o denegadas, gobernando así el acceso a las capacidades de IA generativa. En este artículo, discutimos qué políticas de IAM usar para este rol para controlar operaciones dentro de SageMaker Canvas, como invocar modelos o crear puntos finales, basándonos en los requisitos organizacionales empresariales. Analizamos dos patrones para ambos tipos de modelos, Amazon Bedrock y SageMaker JumpStart: limitar el acceso a todos los modelos de un servicio o limitar el acceso a modelos específicos.

Para usar modelos de Amazon Bedrock, SageMaker Canvas llama a las siguientes APIs de Amazon Bedrock: bedrock:InvokeModel para invocar el modelo de manera síncrona y bedrock:InvokeModelWithResponseStream para invocar el modelo de manera síncrona, con la respuesta siendo transmitida a través de un socket. SageMaker Canvas también permite afinar grandes modelos de lenguaje (LLM) con Amazon Bedrock. Al momento de escribir, SageMaker Canvas solo permite la afinación de modelos Titan de Amazon.

Para limitar el acceso a todos los modelos de Amazon Bedrock, puedes modificar el rol de SageMaker para denegar explícitamente estas APIs, asegurando que ningún usuario pueda invocar cualquier modelo de Amazon Bedrock a través de SageMaker Canvas.

De manera similar, puedes limitar el acceso a modelos específicos de SageMaker JumpStart especificando sus IDs de modelo en la política IAM. Por ejemplo, para denegar el acceso a los modelos Hugging Face FLAN T5 y MPT, puedes utilizar una política IAM diseñada para ello.

Para evitar cargos futuros de instancias de espacio de trabajo, cierra sesión en SageMaker Canvas cuando termines de usar la aplicación. Opcionalmente, puedes configurar SageMaker Canvas para que se apague automáticamente cuando esté inactivo.

En conclusión, demostramos cómo SageMaker Canvas invoca LLMs impulsados por Amazon Bedrock y SageMaker JumpStart, y cómo las empresas pueden gobernar el acceso a estos modelos, ya sea que deseen limitar el acceso a modelos específicos o a cualquier modelo de cualquiera de los servicios. Siguiendo estas directrices, las empresas pueden asegurar que su uso de modelos de IA generativa sea seguro y cumpla con las políticas organizacionales, protegiendo datos sensibles y empoderando a los analistas de negocio y científicos de datos para aprovechar al máximo la IA en un entorno controlado.

vía: AWS machine learning blog