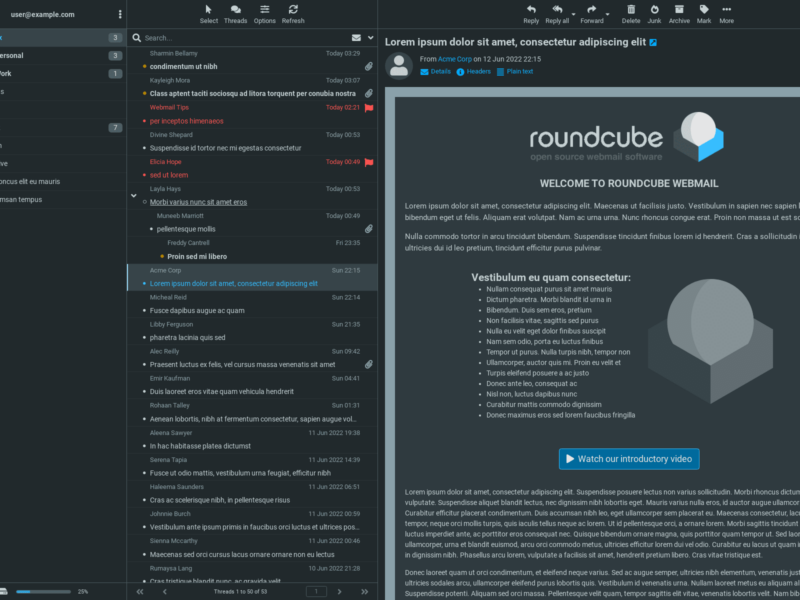

Investigadores en ciberseguridad han revelado detalles sobre fallos de seguridad en el software de correo web Roundcube que podrían ser explotados para ejecutar JavaScript malicioso en el navegador de la víctima y robar información sensible de su cuenta bajo ciertas circunstancias.

Según la empresa de ciberseguridad Sonar, «cuando una víctima visualiza un correo electrónico malicioso en Roundcube enviado por un atacante, este puede ejecutar JavaScript arbitrario en el navegador de la víctima». Los atacantes pueden utilizar esta vulnerabilidad para robar correos electrónicos, contactos y la contraseña del correo electrónico de la víctima, así como enviar correos electrónicos desde la cuenta de la víctima.

Detalles de las Vulnerabilidades

Las vulnerabilidades fueron reveladas de manera responsable el 18 de junio de 2024, y fueron abordadas en las versiones 1.6.8 y 1.5.8 de Roundcube, lanzadas el 4 de agosto de 2024. Las vulnerabilidades identificadas son las siguientes:

- CVE-2024-42008: Un fallo de cross-site scripting a través de un archivo adjunto de correo electrónico malicioso servido con un encabezado de tipo de contenido peligroso.

- CVE-2024-42009: Un fallo de cross-site scripting que surge del post-procesamiento de contenido HTML sanitizado.

- CVE-2024-42010: Un fallo de divulgación de información que se deriva de un filtrado insuficiente de CSS.

La explotación exitosa de los fallos mencionados podría permitir a atacantes no autenticados robar correos electrónicos y contactos, así como enviar correos electrónicos desde la cuenta de una víctima, después de visualizar un correo electrónico especialmente diseñado en Roundcube.

Impacto y Medidas

El investigador de seguridad Oskar Zeino-Mahmalat indicó que «los atacantes pueden obtener un punto de apoyo persistente en el navegador de la víctima a través de reinicios, permitiéndoles exfiltrar correos electrónicos continuamente o robar la contraseña de la víctima la próxima vez que se ingrese». Para un ataque exitoso, no se requiere ninguna interacción del usuario más allá de visualizar el correo electrónico del atacante para explotar la vulnerabilidad crítica de XSS (CVE-2024-42009). Para CVE-2024-42008, se necesita un solo clic de la víctima para que el exploit funcione, pero el atacante puede hacer que esta interacción pase desapercibida para el usuario.

Se han retenido detalles técnicos adicionales sobre los problemas para dar tiempo a los usuarios a actualizar a la última versión, y en vista de que las fallas en el software de correo web han sido explotadas repetidamente por actores estatales como APT28, Winter Vivern y TAG-70.

Vulnerabilidad en RaspAP

Los hallazgos de Sonar coinciden con la revelación de una vulnerabilidad de escalada de privilegios locales de máxima gravedad en el proyecto de código abierto RaspAP (CVE-2024-41637, puntuación CVSS: 10.0) que permite a un atacante elevarse a root y ejecutar varios comandos críticos. La vulnerabilidad ha sido abordada en la versión 3.1.5.

Según un investigador de seguridad que se hace llamar 0xZon1, «el usuario www-data tiene acceso de escritura al archivo restapi.service y también posee privilegios sudo para ejecutar varios comandos críticos sin una contraseña». Esta combinación de permisos permite a un atacante modificar el servicio para ejecutar código arbitrario con privilegios de root, escalando su acceso desde www-data a root.

Conclusión

La revelación de estas vulnerabilidades subraya la importancia de mantener actualizado el software y aplicar parches de seguridad de manera oportuna. Los usuarios de Roundcube deben actualizar a las versiones 1.6.8 o 1.5.8 lo antes posible para mitigar los riesgos asociados con estas fallas. Además, los administradores de sistemas deben revisar sus configuraciones de permisos y prácticas de seguridad para prevenir posibles explotaciones en sus infraestructuras.