1. Fundamentos Criptográficos del E2EE

1.1. Arquitectura Criptográfica

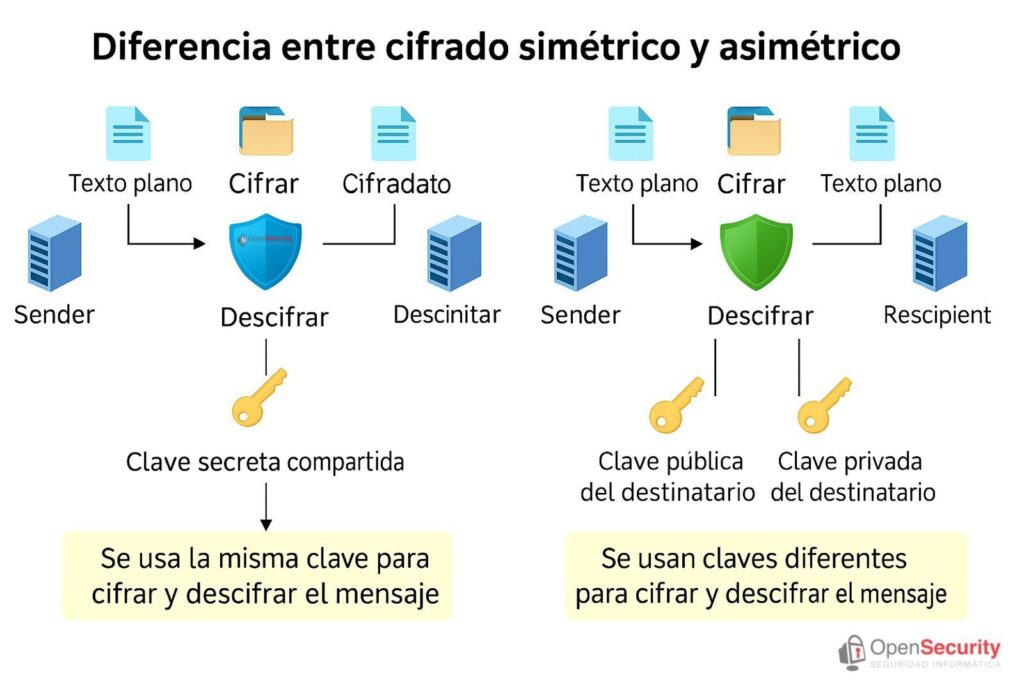

El cifrado E2EE se basa en sistemas de criptografía híbrida, combinando:

- Criptografía asimétrica (claves pública/privada) para el intercambio de claves.

- Criptografía simétrica (AES, ChaCha20) para cifrado de datos masivo.

Proceso detallado:

- Intercambio de claves:

- Algoritmos como ECDH (Elliptic Curve Diffie-Hellman) o X25519 generan una clave efímera compartida.

- Implementados en protocolos como Signal Protocol para Perfect Forward Secrecy (PFS).

- Autenticación:

- Firmas digitales (EdDSA, RSA-PSS) validan identidades para evitar MITM.

- Cifrado simétrico:

- Datos se cifran con AES-256-GCM o ChaCha20-Poly1305 para confidencialidad e integridad.

1.2. Modelos de Confianza (Trust Models)

| Modelo | Ejemplo | Ventajas | Riesgos |

|---|---|---|---|

| TOFU (Trust-On-First-Use) | Signal (antes de verificaciones) | Simple, bajo fricción | Ataques en primera conexión |

| PGP Web-of-Trust | Correo con GPG | Descentralizado | Requiere gestión manual de claves |

| Certificate Authorities (CA) | HTTPS + E2EE híbrido | Validación automatizada | Dependencia de CAs centralizadas |

2. Implementaciones Técnicas en Protocolos Comunes

2.1. Signal Protocol (Estándar en WhatsApp, Signal, Facebook Messenger opcional)

- Double Ratchet Algorithm:

- Combina DH ratchet (actualización de claves) + Symmetrical ratchet (derivación de claves por mensaje).

- Garantiza PFS (Perfect Forward Secrecy) y post-compromise security.

- Sesiones asíncronas: Permite mensajes offline sin pérdida de seguridad.

2.2. OMEMO (XMPP Extension)

- Basado en Signal Protocol pero para XMPP.

- Usa PKCS#7 para gestión de claves y AES-GCM para cifrado.

- Soporta multi-dispositivo con clave por dispositivo.

2.3. MLS Protocol (Message Layer Security, IETF Draft)

- Diseñado para grupos grandes (ej. videoconferencias).

- Árbol de claves (Key Tree) para eficiencia en actualizaciones.

- Usado en Matrix 2.0 y experimentos de Google/Wire.

3. Comparativa Técnica Entre Protocolos E2EE

| Protocolo | Mecanismo de Intercambio | Algoritmo Cifrado | Autenticación | PFS |

|---|---|---|---|---|

| Signal Protocol | X3DH + Double Ratchet | AES-256-GCM | Ed25519 | ✅ Sí |

| OMEMO (XMPP) | X3DH modificado | AES-GCM | PKCS#7 | ✅ Sí |

| PGP/GPG | RSA/DH tradicional | AES/Camellia | RSA/ECDSA | ❌ No (sin ratchet) |

| MLS | TreeKEM + Key Schedule | AES-256-GCM | EdDSA | ✅ Sí |

4. Retos Técnicos en la Implementación de E2EE

4.1. Gestión de Claves

- Multi-dispositivo: Soluciones como SHA-256 fingerprints (WhatsApp) o QR code verification (Signal).

- Revocación de claves: Necesidad de sistemas de reputación (ej: Key Transparency de Google/Signal).

4.2. Rendimiento y Overhead

- Latencia en grupos grandes: MLS optimiza con árboles binarios, pero aún es costoso para >100 usuarios.

- Almacenamiento de claves: Session keys deben borrarse tras uso para garantizar PFS.

4.3. Compatibilidad con Metadatos

- Protección limitada: Protocolos como Dandelion++ (Tor) o Mixnets (Loopix) intentan ocultar metadatos, pero no son estándar en E2EE actual.

5. Auditorías y Vulnerabilidades Conocidas

5.1. Debilidades en Implementaciones

- Telegram (MTProto):

- Sin E2EE por defecto en chats grupales.

- Propietario: Sin auditorías independientes recientes.

- WhatsApp (Signal Protocol pero con backups en Google/Apple):

- Backups en la nube sin E2EE comprometen seguridad.

5.2. Ataques Relevantes

- EFail (2018): Explotaba vulnerabilidades en clientes de PGP (no es fallo de E2EE, sino de implementación).

- Pruebas de MITM: Herramientas como Bettercap pueden engañar al TOFU si no hay verificación manual.

6. Herramientas para Implementar E2EE en Sistemas

| Herramienta | Lenguaje | Uso |

|---|---|---|

| libsignal (Signal) | C, Java, Rust | Base para apps como Signal, WhatsApp |

| libsodium | C | Implementa ChaCha20, Ed25519, X25519 |

| OpenPGP.js | JavaScript | Cifrado PGP en navegadores |

| Tink (Google) | Java, C++ | APIs criptográficas seguras |

7. Futuro del E2EE: Investigación y Trends

- Post-Cuántico: NIST está evaluando algoritmos como CRYSTALS-Kyber para reemplazar ECC/RSA.

- Zero-Knowledge Proofs (ZKP): Para autenticación sin revelar claves (ej: ProtonMail con Securitum).

- Decrecimiento de PGP: Nuevos estándares como Age (simplicidad) o MLS (grupos).

Conclusión

El E2EE es el gold standard en privacidad, pero requiere:

- Criptografía bien implementada (evitando MTProto o RSA-1024).

- Gestión robusta de claves (PFS, revocación).

- Protección de metadatos (asignatura pendiente).

¿Implementas E2EE en tus sistemas? Comparte tu stack técnico en los comentarios.

Referencias Técnicas: