La percepción de invulnerabilidad de macOS frente a malware está siendo desafiada con la aparición del Banshee Stealer, una amenaza sofisticada que roba credenciales, billeteras de criptomonedas y datos sensibles. Según un informe de Check Point Research (CPR), este malware ha pasado desapercibido durante meses, demostrando que ningún sistema operativo está a salvo de los ciberdelincuentes.

La Creciente Vulnerabilidad de macOS

Con más de 100 millones de usuarios en todo el mundo, macOS ha ganado popularidad como una plataforma segura gracias a sus sistemas de protección como Gatekeeper y XProtect. Sin embargo, la reciente aparición de Banshee Stealer pone de manifiesto que incluso los entornos más protegidos pueden ser objetivos atractivos para los atacantes.

Banshee no solo se infiltra en los sistemas, sino que opera de manera imperceptible, integrándose en los procesos normales mientras roba datos críticos. Este malware no es un ataque común; es un llamado de atención para los usuarios de macOS sobre la importancia de la vigilancia y las medidas proactivas de ciberseguridad.

La Evolución de Banshee Stealer

El Banshee Stealer surgió en 2024 como un “stealer-as-a-service”, disponible en foros clandestinos por 3.000 dólares. En septiembre de ese año, Check Point detectó una nueva versión que incorporó una técnica innovadora: la adopción del algoritmo de cifrado de cadenas de Apple XProtect. Este método permitió a Banshee evadir la detección de antivirus durante más de dos meses, distribuyéndose a través de sitios de phishing y repositorios falsos en GitHub.

En noviembre, el código fuente del malware fue filtrado en foros clandestinos, lo que permitió una mejor detección por parte de los antivirus, pero también abrió la puerta a la creación de variantes por otros actores maliciosos.

Cómo Funciona el Banshee Stealer

La sofisticación de Banshee radica en su capacidad para operar con discreción y eficiencia. Entre sus funcionalidades se encuentran:

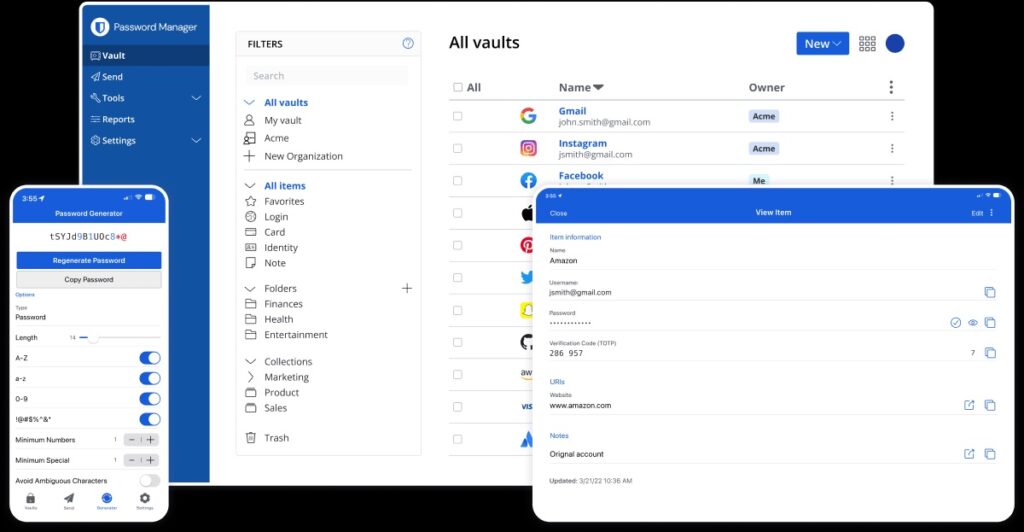

- Robo de datos del sistema: Ataca navegadores como Chrome, Edge y Brave, así como extensiones de billeteras de criptomonedas y autenticación en dos pasos (2FA). También recopila contraseñas de macOS, direcciones IP y detalles del hardware y software.

- Engaño al usuario: Utiliza ventanas emergentes diseñadas para parecer legítimas y solicita contraseñas de macOS.

- Evasión de detección: Emplea técnicas anti-análisis para evitar herramientas de depuración y motores antivirus.

- Exfiltración de datos: Envía la información robada a servidores de comando y control mediante archivos cifrados.

Los actores detrás de Banshee aprovecharon GitHub como plataforma de distribución, creando repositorios que imitaban software legítimo como Chrome y Telegram. Estos repositorios incluían reseñas y estrellas para generar confianza antes de lanzar sus ataques.

Impacto para Empresas y Usuarios

El Banshee Stealer pone de manifiesto los riesgos a los que se enfrentan tanto usuarios particulares como empresas. Entre los mayores peligros destacan:

- Filtraciones de datos sensibles que pueden ocasionar daños financieros y reputacionales.

- Ataques a activos digitales, como las billeteras de criptomonedas.

- Interrupciones operativas causadas por malware sigiloso que actúa durante largos periodos antes de ser detectado.

Lecciones de Banshee: Un Llamado a la Acción

Aunque la operación de Banshee Stealer-as-a-service fue cerrada oficialmente tras la filtración de su código fuente, CPR ha identificado campañas activas que continúan distribuyendo el malware. La eliminación de un mecanismo que detectaba el idioma ruso en las versiones más recientes sugiere que los objetivos se han expandido a nivel global.

Este caso resalta la necesidad de medidas de ciberseguridad más robustas y de una mayor concienciación entre usuarios y empresas. Algunas recomendaciones incluyen:

- Implementar herramientas avanzadas de protección.

- Promover la educación sobre riesgos cibernéticos entre empleados.

- Desconfiar de enlaces o descargas de origen desconocido.

- Activar autenticación multifactor (MFA) siempre que sea posible.

Conclusión

El Banshee Stealer es un ejemplo claro de cómo las amenazas evolucionan para superar las barreras de seguridad. Su éxito inicial demuestra que incluso los sistemas más protegidos pueden ser vulnerables si no se adoptan estrategias de defensa adecuadas. La vigilancia constante y las inversiones en ciberseguridad serán esenciales para enfrentar estas amenazas en 2025.

La investigación completa de Check Point ofrece una visión detallada de las tácticas de Banshee y destaca las medidas necesarias para contrarrestar estos riesgos. Las empresas deben actuar con rapidez para proteger sus datos y mantenerse resilientes frente a este tipo de ciberataques.

vía: checkpoint