Investigadores de ESET han descubierto una vulnerabilidad crítica asignada como CVE-2024-7344 que permite eludir el UEFI Secure Boot en la mayoría de los sistemas basados en UEFI. Esta falla fue hallada en una aplicación de UEFI firmada con un certificado de terceros de Microsoft, lo que implica que impacta a una amplia gama de dispositivos. La explotación de esta vulnerabilidad permite la ejecución de código no confiable durante el arranque del sistema, lo cual abre la puerta a que atacantes implementen de manera sencilla bootkits maliciosos de UEFI, como pueden ser Bootkitty o BlackLotus, incluso en sistemas donde el UEFI Secure Boot está habilitado.

Los investigadores indicaron que la aplicación UEFI vulnerable forma parte de varias suites de software de recuperación de sistemas en tiempo real desarrolladas por diversas empresas, incluyendo Howyar Technologies Inc. y Greenware Technologies, entre otras. Un listado detallado de los productos de software afectados incluye versiones específicas que se ven comprometidas hasta su actualización.

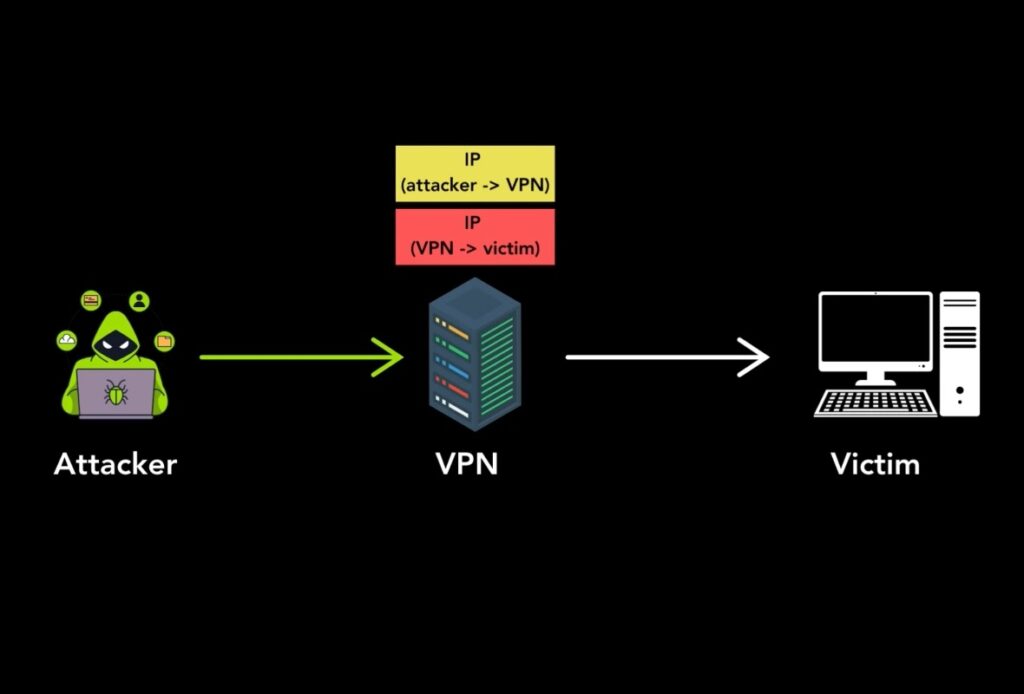

La falla se origina en el uso de un cargador PE personalizado en lugar de las funciones UEFI estándar y seguras, como LoadImage y StartImage. Esto permitió que la aplicación cargue cualquier binario UEFI, incluso uno no firmado, desde un archivo especialmente manipulado llamado cloak.dat durante el arranque del sistema, sin importar el estado del UEFI Secure Boot.

Desde que se identificó la vulnerabilidad, ESET notificó al CERT Coordination Center en junio de 2024, que se puso en contacto con los proveedores afectados. A partir de ahí, los problemas se han solucionado en sus productos, y Microsoft revocó los antiguos binarios vulnerables durante la actualización del 14 de enero de 2025.

El proceso de divulgación coordinada fue exitoso, dado que involucró múltiples etapas desde el descubrimiento hasta la notificación a los proveedores, asegurando respuestas rápidas. Los detalles incluyen, entre otros aspectos, la verificación de las bases de datos del UEFI para determinar la presencia de certificados válidos y la revocación de los que están comprometidos.

A pesar de que se mitigaron rápidamente los problemas relacionados con esta vulnerabilidad, su descubrimiento resalta la necesidad de una mayor transparencia en el proceso de firma de aplicaciones UEFI por parte de Microsoft. La comunidad de seguridad sigue preocupada por la cantidad de aplicaciones UEFI firmadas que podrían presentar riesgos similares, ya que la vulnerabilidad anteriormente citada no es un caso aislado. Se concluye que, si bien el UEFI Secure Boot es un componente importante de la seguridad, no debe ser considerado infalible, resaltando la importancia de una vigilancia constante y un manejo responsable de las actualizaciones de seguridad.

Fuente: WeLiveSecurity by eSet.