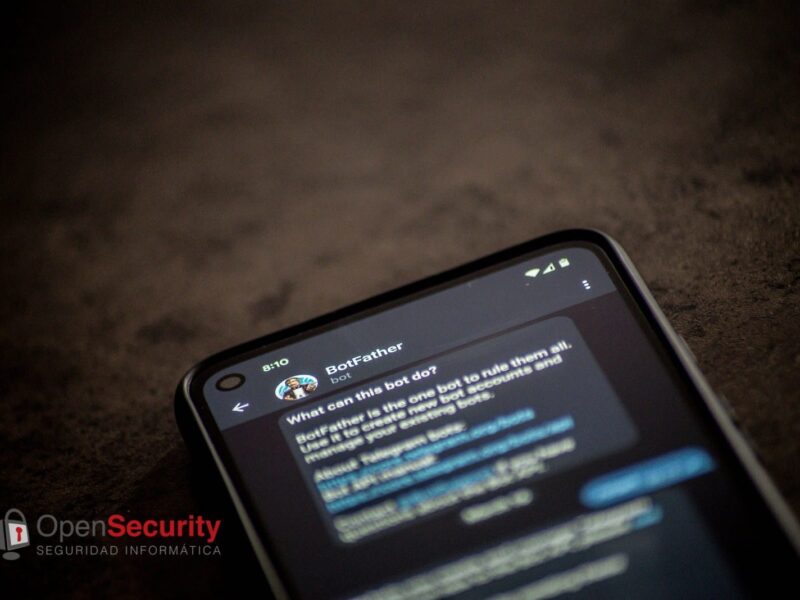

Investigadores de ESET han descubierto un exploit de zero-day que afecta a Telegram para Android, conocido como EvilVideo. Este exploit, que apareció en un foro underground el 6 de junio de 2024, permite a los atacantes compartir archivos maliciosos disfrazados como videos a través de canales, grupos y chats en Telegram.

Descubrimiento del Exploit

ESET encontró el exploit a la venta en un foro clandestino, donde el vendedor proporcionaba capturas de pantalla y un video demostrando su uso en un canal público de Telegram. Esto permitió a los investigadores obtener la carga maliciosa y analizarla en profundidad, lo que llevó a informar la vulnerabilidad a Telegram el 26 de junio de 2024. Telegram lanzó una actualización para corregir la vulnerabilidad el 11 de julio de 2024, en las versiones 10.14.5 y superiores.

Análisis Técnico

El análisis reveló que el exploit funciona en versiones de Telegram hasta la 10.14.4. Especulamos que el payload específico se creó utilizando la API de Telegram, permitiendo a los desarrolladores subir archivos multimedia modificados. El exploit hace que la carga maliciosa aparezca como un video de 30 segundos, y debido a la configuración predeterminada de descarga automática de archivos multimedia en Telegram, los usuarios con esta opción activada descargarán automáticamente la carga maliciosa al abrir la conversación.

Si el usuario intenta reproducir el «video», Telegram muestra un mensaje sugiriendo usar un reproductor externo. Al hacer clic en «Abrir», se le pide al usuario que instale una aplicación maliciosa disfrazada de reproductor externo, activando la instalación de aplicaciones desconocidas en el dispositivo.

Impacto y Mitigación

A pesar de que el payload estaba diseñado para Telegram en Android, el exploit no funcionó en Telegram Web ni en Telegram Desktop para Windows. En estos clientes, el archivo malicioso fue tratado como un archivo multimedia, impidiendo la ejecución del exploit.

Los investigadores de ESET reportaron la vulnerabilidad a Telegram el 26 de junio y, tras una segunda notificación el 4 de julio, Telegram confirmó que estaba investigando. La vulnerabilidad fue corregida en la versión 10.14.5 lanzada el 11 de julio de 2024.

Conclusión

ESET descubrió un exploit de zero-day en Telegram para Android que permite a los atacantes distribuir archivos maliciosos disfrazados de videos. La vulnerabilidad ha sido corregida en la última versión de Telegram. Los usuarios deben asegurarse de actualizar su aplicación a la versión más reciente para evitar ser víctimas de este exploit.

IoCs y Muestras

Los Indicadores de Compromiso (IoCs) y muestras están disponibles en el repositorio GitHub de ESET.

| Archivos | SHA-1 | Nombre de Archivo | Detección | Descripción |

|---|---|---|---|---|

| EvilVideo payload | F159886DCF9021F41EAA2B0641A758C4F0C4033D | Teating.apk | Android/Spy.SpyMax.T | Payload de EvilVideo |

Red

| IP | Dominio | Proveedor de Hosting | Primer visto | Detalles |

|---|---|---|---|---|

| 183.83.172[.]232 | infinityhackscharan.ddns[.]net | Administrator Beam Cable System | 2024‑07‑16 | Servidor C&C de EvilVideo payload |

Técnicas ATT&CK de MITRE

| Táctica | ID | Nombre | Descripción |

|---|---|---|---|

| Initial Access | T1664 | Exploitation for Initial Access | EvilVideo puede ser usado por malware de Android para obtener acceso inicial al dispositivo. |

| Execution | T1658 | Exploitation for Client Execution | EvilVideo engaña al usuario para que instale una aplicación maliciosa que se hace pasar por un archivo multimedia. |

Para más detalles, visite la página de ESET Threat Intelligence.