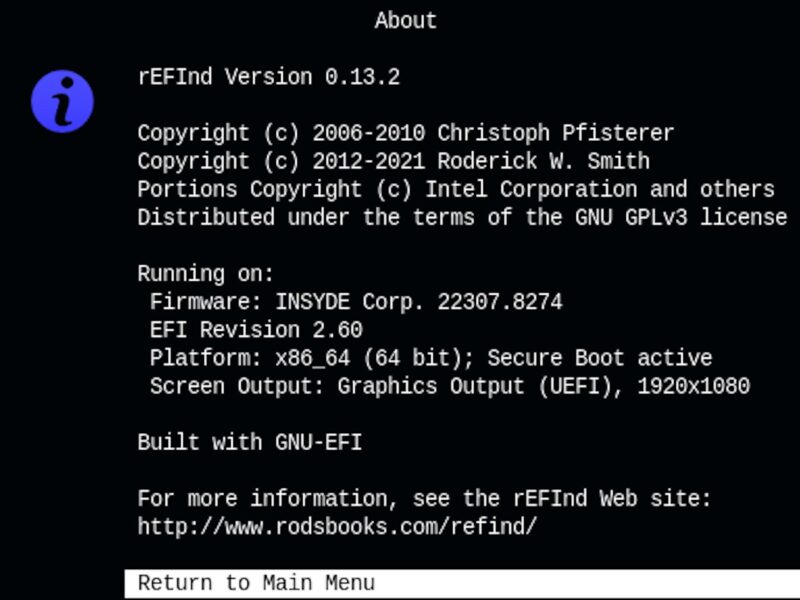

Una vulnerabilidad crítica ha puesto en jaque la seguridad de más de 200 modelos de dispositivos de los fabricantes Acer, Dell, Gigabyte, Intel y Supermicro. Esta falla en el sistema de arranque seguro (Secure Boot) ha permitido a actores maliciosos eludir las protecciones y comprometer la seguridad de agencias gubernamentales y empresas privadas.

El origen de Secure Boot

En 2012, una coalición de fabricantes de hardware y software adoptó Secure Boot como medida para protegerse contra malware que pudiera infectar el BIOS, el firmware encargado de cargar el sistema operativo al inicio de una computadora. Esta amenaza se volvió tangible en 2011 con el descubrimiento de Mebromi, el primer rootkit de BIOS utilizado en la práctica. Secure Boot, integrado en UEFI (Unified Extensible Firmware Interface), utiliza criptografía de clave pública para bloquear la carga de cualquier código que no esté firmado digitalmente con una firma aprobada.

La revelación de la vulnerabilidad

El jueves, los investigadores de la empresa de seguridad Binarly revelaron que Secure Boot está comprometido en más de 200 modelos de dispositivos. La causa de esta falla se remonta a diciembre de 2022, cuando una «clave de plataforma PK» fue publicada en un repositorio de GitHub. Esta clave es fundamental para el arranque seguro, ya que establece la confianza entre el hardware del dispositivo y el firmware que se ejecuta en él.

El repositorio, que contenía la clave cifrada con una contraseña de cuatro caracteres, fue rápidamente descifrado por Binarly. La divulgación de esta clave pasó desapercibida hasta enero de 2023, cuando los investigadores la encontraron durante una investigación en la cadena de suministro. Ahora, los expertos en seguridad consideran que esta filtración mina las garantías de seguridad de Secure Boot.

Consecuencias y alcance

«Es un gran problema», afirmó Martin Smolár, analista de malware especializado en rootkits. «Hasta que los fabricantes proporcionen actualizaciones de firmware, cualquiera puede ejecutar malware o código no confiable durante el arranque del sistema, siempre que tenga acceso privilegiado.»

Los investigadores de Binarly identificaron 215 dispositivos afectados por esta clave comprometida, reconocible por el número de serie del certificado 55:fb:ef:87:81:23:00:84:47:17:0b:b3:cd:87:3a. Además, descubrieron que el problema era parte de una falla mayor en la cadena de suministro, afectando a más de 300 modelos adicionales de dispositivos.

La cadena de suministro en cuestión

Las investigaciones revelaron que otras 21 claves de plataforma contenían las cadenas «DO NOT SHIP» o «DO NO TRUST». Estas claves, creadas por AMI, uno de los principales proveedores de kits de desarrollo de software para firmware UEFI, nunca debieron llegar a los sistemas de producción. Sin embargo, se encontraron en dispositivos de múltiples fabricantes, incluyendo Aopen, Foremelife, Fujitsu, HP, Lenovo y Supermicro.

PKfail: Un fallo masivo en la gestión de claves

Binarly ha denominado a esta falla como PKfail, en reconocimiento a la masiva brecha en la gestión de claves de la plataforma. Los recursos clave para el funcionamiento de Secure Boot son:

- Clave de plataforma (PK): Establece la raíz de confianza entre el hardware y el firmware.

- Clave de intercambio de claves (KEK): Establece la confianza entre el sistema operativo y el firmware.

- Base de datos de firmas (DB): Contiene firmas y certificados de componentes UEFI y cargadores de arranque aprobados.

- Base de datos de firmas prohibidas (DBX): Revoca componentes de arranque que ya no son de confianza.

El informe de Binarly menciona un incidente similar en 2016, donde dispositivos Lenovo compartían la misma clave de prueba AMI. Este problema permitía a atacantes eludir el arranque seguro aprovechando una clave de prueba.

«Es un problema enorme», afirmó Matrosov. «Es como si todas las cerraduras de un complejo de apartamentos usaran la misma llave. Si se pierde una, puede crear problemas para todos.»

Recomendaciones y medidas

Se recomienda a los usuarios verificar y aplicar las actualizaciones de firmware proporcionadas por los fabricantes para mitigar los riesgos asociados con estas vulnerabilidades. La comunidad de seguridad debe mantenerse vigilante y tomar medidas proactivas para proteger los sistemas críticos contra ataques sofisticados.

Para más detalles sobre la investigación y las herramientas de escaneo, se puede consultar el informe completo de Binarly.

La seguridad en el entorno previo al arranque sigue siendo un desafío crítico, y este incidente subraya la necesidad de una gestión rigurosa y proactiva de las claves criptográficas en la cadena de suministro.

vía: Archtechnica